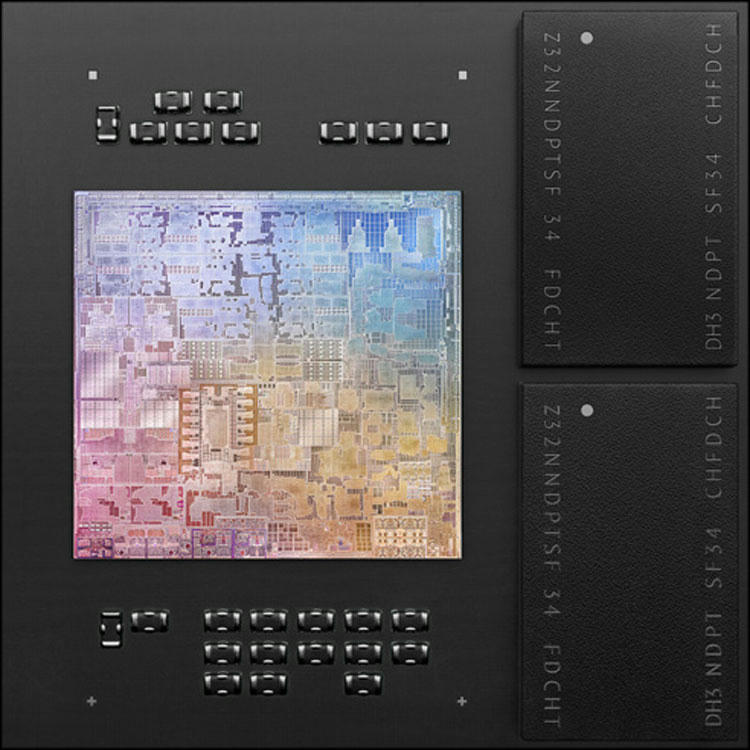

Исследователи из Австралии, США и Израиля разработали новый боковой канал атаки на процессоры с различной архитектурой. По их словам, это первая браузерная атака, которая работает даже с отключенным JavaScript. Но самое неприятное, что атака не зависит от аппаратной платформы, хотя ее эффективность меняется при переходе с одной процессорной платформы на другую. Наиболее уязвимыми для новой атаки оказались процессоры Apple M1 и Samsung Exynos.

Одной из самых популярных атак по боковым каналам остается атака на кэш-память. Обычно она проводится в три этапа. На первом этапе злоумышленник записывает свои данные в определенные области кэш-памяти атакуемого процессора и измеряет время записи. На втором этапе управление передается атакуемому процессору (программе), который теперь, в свою очередь, обращается к кэшу и заполняет его своими данными. На третьем этапе злоумышленник снова берет управление в свои руки и выясняет, обращалась ли программа-жертва к кэш-памяти по тем же адресам, что и она. Если это так, то это позволяет сравнить (уточнить) время доступа жертвы к кэш-памяти и использовать эту информацию для извлечения чего-то ценного.

Идея такой атаки (Prime+Probe) основана на обнаружении областей кэш-памяти, к которым обращается защищаемая часть процессора, и извлечении из них конфиденциальной информации.

Разработчики браузеров уже давно используют механизмы, которые не позволяют злоумышленникам измерять время доступа процессоров к кэш-памяти. В новом исследовании специалисты показали, что они успешно обходят такого рода защиту и справляются с запуском вредоносного кода в браузерах даже при заблокированном JavaScript.

Представленная атака бокового канала полностью построена на каскадных таблицах стилей (CSS) и HTML. Он показал себя с разной степенью эффективности в браузерах Tor, Deter-Fox и Chrome Zero на платформах Intel, AMD, Apple и Samsung. Наиболее уязвимыми для новой атаки оказались процессоры Apple M1 и Samsung Exynos, что было связано с более простой политикой кэш-памяти в их микроархитектурах.

Добавим, что все разработчики были уведомлены об уязвимости, но никто об этом не беспокоился.