Этот материал не является редакционным, это личное мнение его автора. Редакция может не разделять этого мнения.

IT-бизнес входит в топ-3 самых активно растущих направлений в Украине уже последний год подряд. Она крайне маргинализирована и пользуется спросом. Заказов хватает как для крупных компаний, так и для небольших команд.

Давайте посмотрим на характеристики персонала, который работает в компаниях.

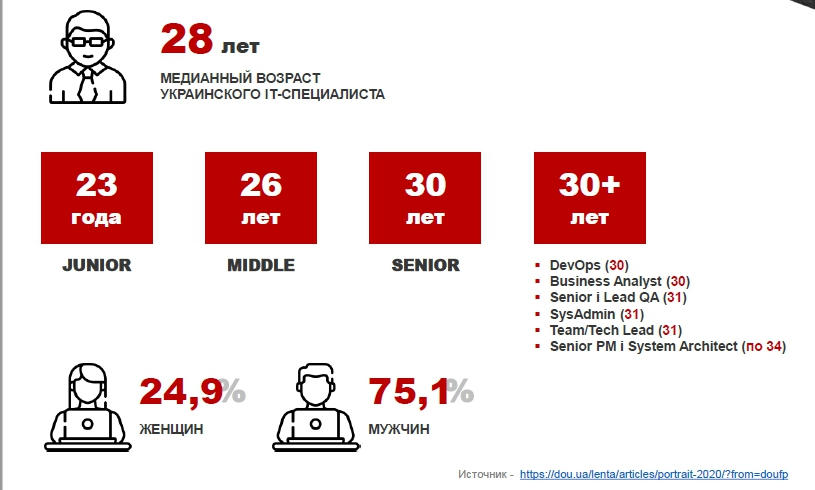

Распределение ИТ-специалистов по возрасту и полу

Как мы видим, мужчин в этой области больше. Средний возраст-28 лет, то есть после окончания вуза (20-21 год) сотрудник уже успевает проработать 7-8 лет и выработать фон — как положительный, так и не совсем.

На основе аудита сотрудников (более 500 человек) и изучения наиболее типичных рискованных действий и противоправных действий сотрудников ИТ-компаний в 2017-2018 годах можно выделить следующие наиболее характерные рисковые действия:

Топ-10 самых частых рискованных действий среди ИТ-специалистов

Вот последние случаи, которые появились в СМИ:

Уэймо

Перед тем как уйти из Waymo в Uber, Энтони Левандовски скопировал на свой персональный ноутбук более 14 000 файлов Google, включая графики разработки и дизайн продуктов.

В марте прошлого года сообщалось, что Левандовский частично признал свою вину в хищении коммерческой тайны и задолжал бывшему работодателю 179 миллионов долларов.

Тесла

По словам Теслы, компания наняла инженера по автоматизации программного обеспечения 28 декабря 2020 года. В течение трех дней он начал красть тысячи конфиденциальных программных файлов из защищенной внутренней сети Tesla.

Алексей Хатилов перенес файлы на свой личный облачный аккаунт в Dropbox, к которому у Tesla нет доступа.

Позже команда информационной безопасности Tesla получила доступ к учетной записи инженера Dropbox, где они нашли файлы, которые не имели никакого отношения к работе. В частности, сотрудники службы информационной безопасности обнаружили несанкционированную загрузку данных Алексеем 6 января 2021 года.

Наиболее существенным риском, который может принести наиболее значительный ущерб, является утечка конфиденциальной информации о проекте, финансовых данных," соли " проекта, за счет которой компания планирует продавать свой продукт или услуги на рынке, внутренних особенностей и деталей ИТ-компании.

Вот несколько примеров из реальных тестов, подтверждающих этот тезис:

"Опрашиваемый, 1985 года рождения, передал конфиденциальную информацию бывшему коллеге. На предыдущей работе я скопировал техническую документацию ИТ-отдела банка, серверную архитектуру и часть базы данных отдела кадров."

"Собеседник 1982 года рождения на предыдущей работе рассказал конкурентам общий алгоритм проекта, не ссылаясь на конкретные цифры."

"Интервьюируемый, 1985 года рождения. В ходе предтестовой беседы он заявил, что по указанию руководства собирал и передавал конфиденциальную информацию."

В отдельную касту можно выделить системных администраторов — эти сотрудники часто имеют неограниченный доступ к базе данных компании — к клиентам, к персональным данным сотрудников и руководства, к особенностям построения системы безопасности и другим данным.

Обычно их в штате не так много, от 1 до 5 человек, в зависимости от размера и масштаба компании, но может быть очень много повреждений или проблем.

Из практики

"Сотрудник рассказал, что в 2013 году в ходе уголовного дела он передал силовикам конфиденциальную информацию о своих работодателях, распространявших вредоносное ПО, и своих обязанностях."

Как мы видим, не все ИТ-специалисты открыты и безопасны. И что крайне важно, открытая и дружная команда, классный офис в формате open space, доверительный подход никак не помогут ИТ-компании помешать рискованному сотруднику присоединиться к ее команде.

Мы рекомендуем владельцам ИТ-компаний прямо сейчас задать себе следующие вопросы:

- Как вы принимаете кандидатов на вакансии, есть ли у вас система найма новых сотрудников?

- Что вы знаете о новых членах команды?

- Насколько безупречна репутация кандидатов, были ли негативные действия и противоправные действия в их карьере?

- Если вы приняли в команду человека "с рисками", есть ли у вас механизмы и инструменты дополнительного контроля и противодействия?

- Какие отделы для вас наиболее важны и критичны (где сосредоточены основные бизнес-ресурсы)?

- Что вы знаете о людях, с которыми работаете, и кому доверяете наиболее важные, критические ресурсы вашей компании?

- Кому вы доверяете ключ — как вы позволяете сотрудникам получить к нему доступ, что находится в их прошлом?

- Как на самом деле сотрудники относятся к вашей компании и вашим непосредственным руководителям? Насколько они вам преданы?

- Если сотрудники только планируют или нанесли ущерб вашему бизнесу — откуда вы об этом знаете? Если вы можете это выяснить, то как?