AMD опубликовала уведомление о двух обнаруженных уязвимостях, которые позволяют обойти механизмы безопасности SEV (Secure Encrypted Virtualization) и SEV-ES в процессорах AMD EPYC всех трех поколений, а также в EPYC Embedded. Эта технология реализует шифрование памяти виртуальной машины (VM), а также гарантирует, что только гостевая система имеет доступ к расшифрованным данным. Однако уязвимости в этой защите позволяют злоумышленнику обойти эти ограничения.

AMD отдельно отмечает, что для использования этих уязвимостей необходимо иметь права администратора в системе, в которой работают виртуальные машины и гипервизор. Компания отметила новые "дыры" как имеющие средний уровень опасности. Они потенциально могут вызвать наибольшие проблемы у гиперскалеров и облачных провайдеров.

Первая атака называется незаслуженной (CVE-2021-26311), она позволяет тайно выполнять код внутри гостевой ОС и получать полный доступ к ней. Вторая атака, серьезность (CVE-2020-12967), позволяет напрямую вводить код в ядро гостевой системы, затем передавать ему управление и снова незаметно получать полный контроль над виртуальной машиной. Подробная информация об обеих уязвимостях будет представлена 27 мая на мероприятии WOOT ‘ 21.

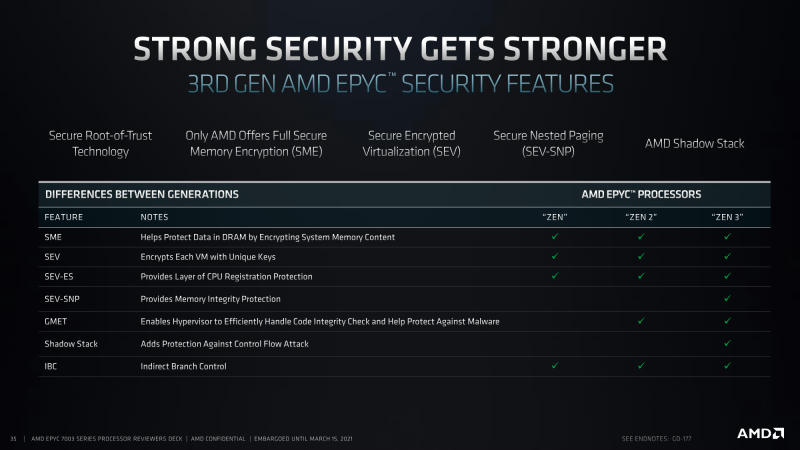

Производитель отмечает, что системы первого, второго и третьего поколений AMD EPYC находятся под угрозой. В то же время последние имеют новое расширение SEV-SNP (Secure Nested Paging), которое позволяет защитить себя от подобных атак. Для старых моделей, которые не имеют этого расширения, AMD рекомендует "следовать лучшим методам обеспечения безопасности".

В настоящее время код AMD SEV реорганизуется и очищается в рамках подготовки к новой версии ядра Linux 5.13. Это необходимо для упрощения реализации поддержки SEV-SNP в основной ветви ядра. Пока изменения находятся на рассмотрении, поэтому неизвестно, будут ли они добавлены в 5.13 или уже в 5.14.

Источники: