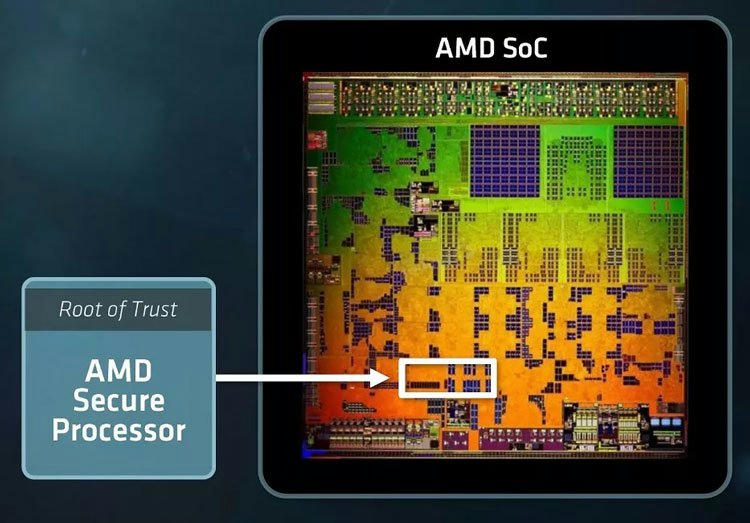

Группа исследователей из Корнельского университета показала, как легко установить ошибку на материнскую плату для любого из процессоров на ядрах AMD Zen всех текущих поколений. Дешевое оборудование позволяет обмануть блок безопасности AMD Secure Processor (SP), встроенный в процессоры ARM, и взять компьютер и потоки данных под полный контроль. Нет никаких программных исправлений для устранения этой уязвимости, и их не будет. Необходимо изменить архитектуру самого защищенного процессора.

Представленная версия уязвимости не представляет угрозы для большинства обычных пользователей, но представляет угрозу для облачных провайдеров и крупных организаций. Для его реализации требуется физический доступ к оборудованию (материнским платам), который доступен техническому персоналу. И особенно неприятно, что вычислить ошибку программными средствами не удастся — в ней не используются эксплойты или другие механизмы программной реализации вредоносных программ. Сервер немедленно попадает под контроль злоумышленника, вплоть до подделки всей внутренней телеметрии.

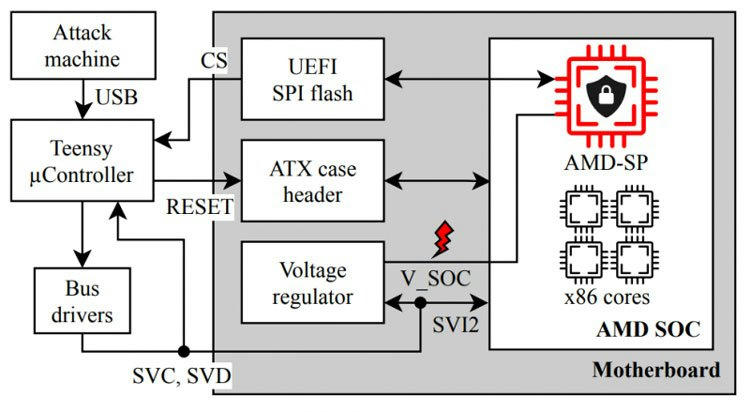

Обнаруженная уязвимость реализована с использованием управляемого отключения питания блока безопасности SP в составе процессора AMD Zen, Zen 2 или Zen 3. Злоумышленник подключает свой контроллер к шине регулятора напряжения, который управляет питанием процессора, и к линии сброса питания процессора. После настройки контроллер автоматически инициирует скачки напряжения на шине питания регулятора напряжения. Благодаря этому, если результат будет успешным для хакера, блок SP распознает "поддельный" ключ как надежный и позволяет процессору загружать модифицированную прошивку, подписанную этим ключом. Если этого не происходит, контроллер посылает сигнал на сброс процессора в блок питания, и все начинается сначала, пока ключ злоумышленника не будет признан надежным. Утверждается, что этот метод всегда работает, хотя время ожидания может варьироваться от нескольких минут до часа.

По мнению исследователей, представленная методика увеличивает время загрузки сервера, и это можно заметить, но для корпоративных систем с огромным объемом памяти такое изменение может ускользнуть от внимания администраторов. Чтобы защититься от этой угрозы, AMD необходимо встроить в свой блок безопасности SP механизмы защиты от манипуляций напряжением. В противном случае серверы, работающие на процессорах AMD, останутся уязвимыми, что может быть использовано иностранной разведкой, конкурентами или вымогателями. Вы можете прочитать немного больше о технологии взлома по этой ссылке.